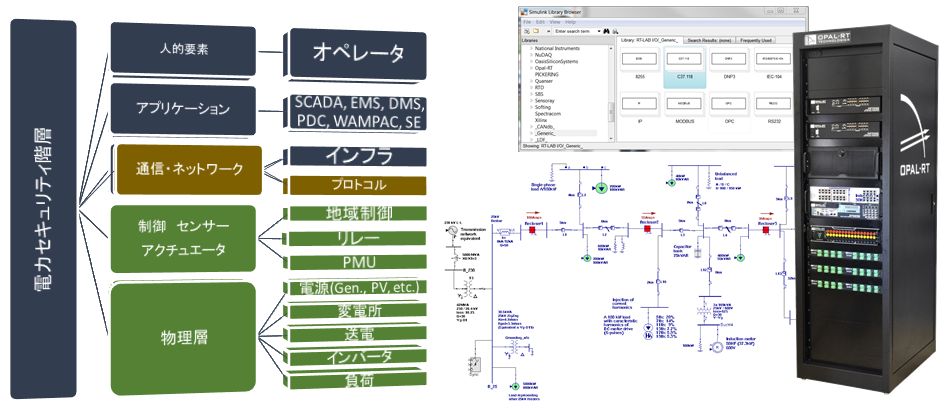

電力システムとサイバーセキュリティ

はじめに

電力網は、新しい“インテリジェントな”技術の導入により急速に進化しており、効率と性能が向上しています。 その一方で これらの新しい技術を取り入れた電力網は、サイバー攻撃に対して 脆弱になる可能性を秘めています。これらに対応する為に新たな規格が生まれています。 (NERC CIP).(※1)

1 -“電力システムを対象として NERC が策定・発行している NERC CIP サイバーセキュリティ標準と、スマートグリッドを対象としてNIST が策定している NIST IR7628“等

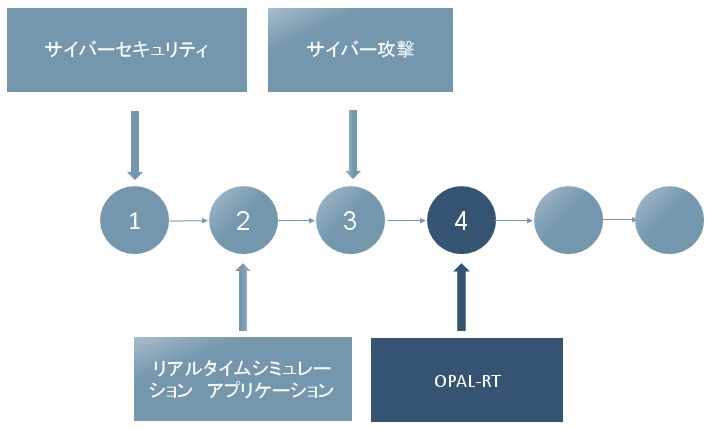

OPAL-RTは 電力システムの要求を満足し、サイバーセキュリティに対応した汎用のリアルタイムデジタルシミュレーション技術を供給しています。

1: R. J. Campbell, Cybersecurity Issues for the Bulk Power System, Congressional Research Service, 2015

セキュリティ技術の定義

情報および通信システムおよびそこに含まれる情報が、損害、不正アクセスや改変、または搾取から保護される。

2 - Cybersecurity definition taken from National Initiative for Cybersecurity Careers and Studies (NICCS)

サイバースペースで情報、資産、重要なインフラを保証し、国家の保護や情報社会の存続と継続を保証する技術。

3 - Canongia, C., and Mandarino, R. 2014. Cybersecurity: The New Challenge of the Information Society. In Crisis Management: Concepts, Methodologies, Tools and Applications: 60-80. Hershey, PA: IGI Global.

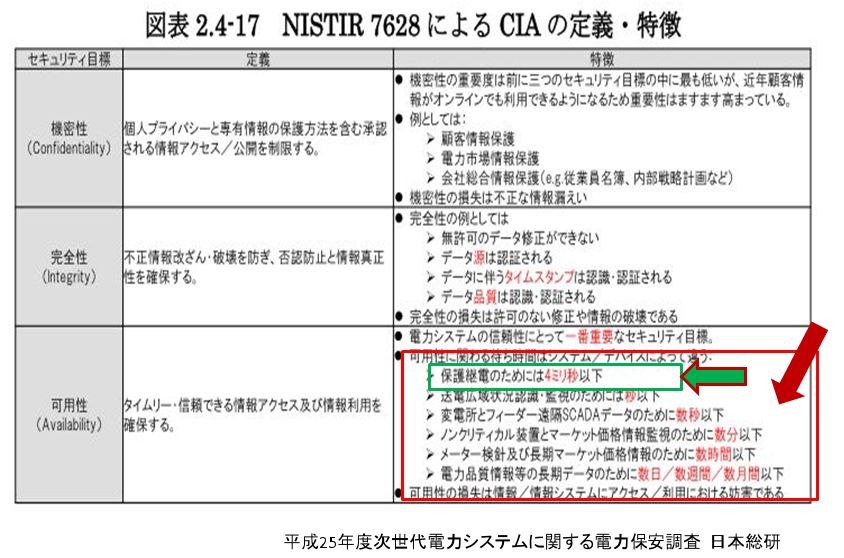

情報セキュリティという言葉は、一般的には、情報の機密性、完全性、可用性を確保することと定義されています。

機密性とは、ある情報へのアクセスを認められた人だけが、その情報にアクセスできる状態を確保すること。

完全性とは、情報が破壊、改ざん又は消去されていない状態を確保すること。

可用性とは、情報へのアクセスを認められた人が、必要時に中断することなく、情報にアクセスできる状態を確保することをいいます。

「総務省 国民の為の情報セキュリティサイト」

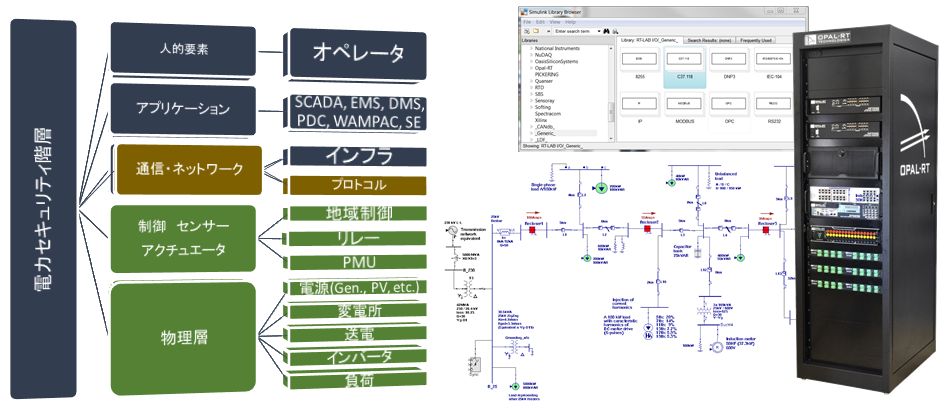

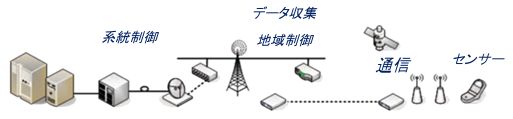

電力網の近代化

出典: EPRI 2007

- 近代の電力網は電気と情報インフラで構成されるCPS( Cyber-Physical System )であると言われています。

- 電力網はよりインテリジェントになっています

- 新技術の広範囲での使用

- 変電所 送電網 配電網の自動化

- 分散エネルギー機器とそれらの統合的な運用の増大

- 先進的な双方向通信ネットワーク

- 同期化システムの開発

- しかし、新しい技術が投入されると 電力網はサイバーセキュリティに対しては脆弱になる可能性が高くなります。

悪意のある行為と事故の両面がある

ユーザー・エラー、機器の故障、自然災害に加え、」不満を持つ従業員、産業スパイ、テロリストからのような意図的な攻撃だけでなく、情報インフラのそのものに内在する不備等 様々な要因が考えられます。

Smart grid cybersecurity must address not only deliberate attacks, such as from disgruntled employees, industrial espionage, and terrorists, but also inadvertent compromises of the information infrastructure due to user errors, equipment failures, and natural disasters.

ユーザー・エラー、機器の故障、自然災害にそのような不満を持つ従業員、産業スパイ、テロリストからのような意図的な攻撃だけでなく、情報インフラの不備等

- NIST

日本では比較的安全?

日本の送電・配電システムは独自の規格で守られており 簡単には攻撃されないと言われています。

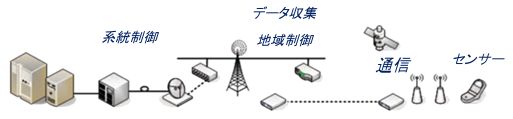

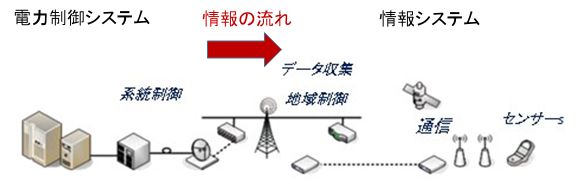

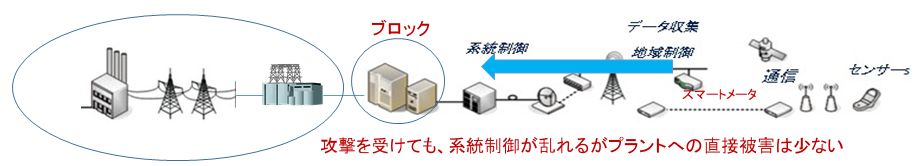

「電力分野における情報ネットワークは、インターネットとも繋がり、顧客データ等をやりとりする「情報系システム」と、

発変電設備等をコントロールする「電力制御システム等」に大別される。両システム間は、基本的に電力制御システム等から情報系システムへ一方向に情報が流れるシステムとなっており、

インターネットを介した不特定多数が電力制御システム等にアクセスできないこととなっている。」

経済産業省 商務流通保安グループ H28 資料6-1

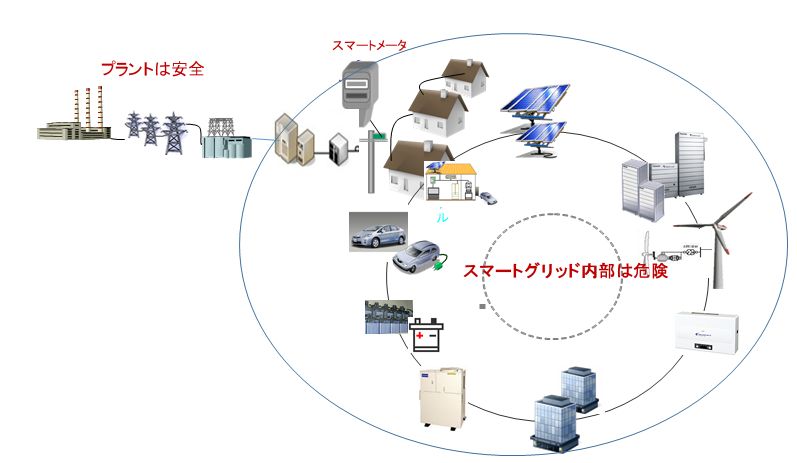

IT技術が混在したグリッドでは・・

マイクログリッド等 閉じた電力ネットワークでは サイバーセキュリティに対する対策が必要となります。

「スマートメータシステムは、電力設備の制御系ネットワークからは独立したものだが、大多数のスマートメーターには、電力供給の開始・停止等を遠隔で行うための開閉機能を具備。このため、サイバー攻撃等を通じた開閉機能の不正操作により、大規模停電のおそれが指摘。」

経済産業省 商務流通保安グループ H28 資料6-1

今後の対応

日本ではこれらの議論はこれから行われる。

従来 電力インフラに対するセキュリティは比較的安全と考えられてきたため、対策についてはアメリカのNERC、FERC、NISTの標準を参考にして

ガイドラインが作られるのではないかと言われています。

これまで運転制御に影響のあるセキュリティインシデントは発生しておらず、“現状のセキュリティ対策としては一定の評価ができる”としながらも

①マネジメントシステムの確立

②外部接続点の対策徹底

③業界横断的な情報共有

④セキュリティ人材の訓練・育成

⑤電力自由化を見据えたサイバーセキュリティガイドラインの策定等が必要と提言している

H25年度経済産業省『電力セキュリティ保安調査』

日本がとるべきアプローチ

①アメリカのアプローチを参考にして、規制によりベースラインを確保しつつ、インセンティブ等により企業のセキュリティ文化を形成。

②「自主保安」の思想の下、電力会社が、自ら第三者によるガイドライン適合に関する監査を定期的に実施。

③官民が協力し、インシデント、ベストプラクティス等の情報共有や分析機能を強化。

経済産業省 商務流通保安グループ H28 資料6-1

アメリカの事例

- 米国では過去に多くの大規模な系統事故が報告されています。

(参照: Lloyd's)

- 2001: Cal-ISO hacking incident (15 days)

- 2007: Idaho National Laboratory Aurora experiment

- 2010: Iran nuclear Stuxnet incident

- 2012: German utility DoS attack (5 days)

- 米国55000以上の変電所の内1年以上運転できないところが9箇所もあります。

(参照: WSJ)

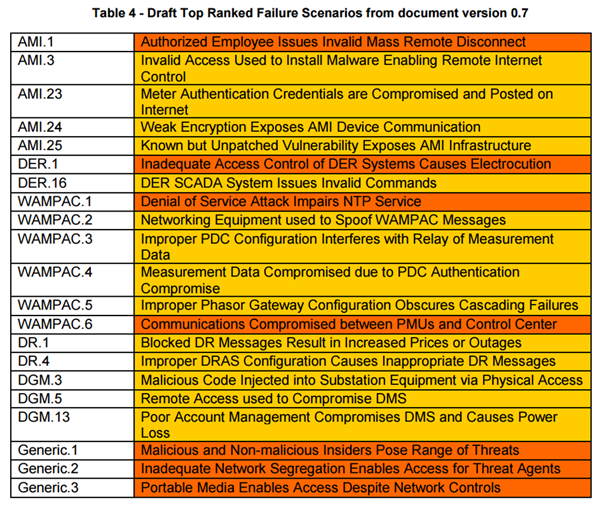

- 障害シナリオ報告によると、その原因は以下のように分類されます。 :

- 機器の機能障害

- データ障害(攻撃)

- 通信障害

- 人的エラー

- 自然災害

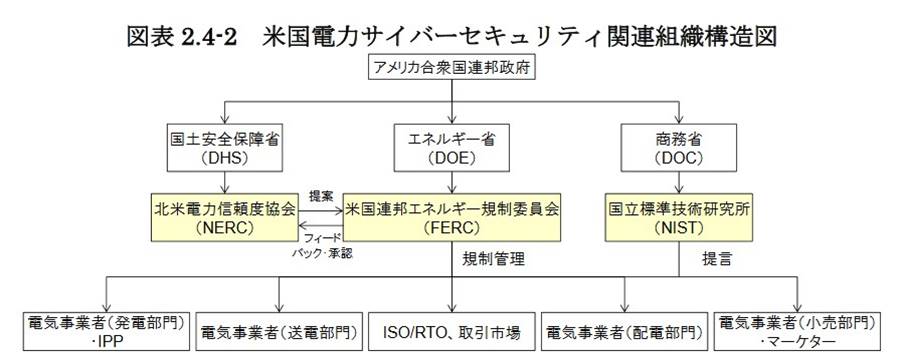

米国の電力サイバーセキュリティに関する組織

米国では NERC FERC NISTと言った団体がそれぞれ連携しながら 電力システムの安定に努めています。

それぞれ直轄の政府機関があり それぞれの規格を持っています。

NERCは電力システム関係に NISTはどちらかと言えばスマートグリッド関係の方向での提言が多いと言われています。

平成25年度次世代電力システムに関する電力保安調査 株式会社日本総合研究所

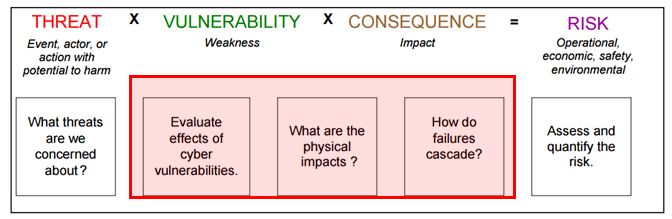

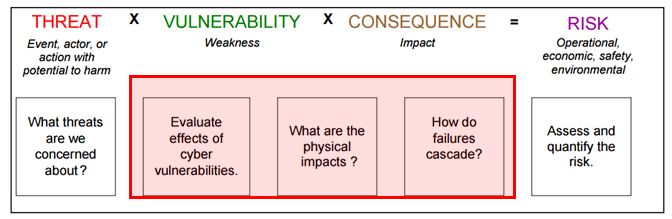

リスクアセスメント

- 重要な資産

破壊されたり、劣化したり、利用不可能なる設備、システム、これらは電気システムの信頼性や操作性に影響を与えるもの

重要なサイバー資産

上記重要な資産の確実な運用に不可欠なサイバー資産

- SGIP サイバーセキュリティガイドライン(NISTIR 7628)はリスクアセスメントをベースにしています。

THREAT(脅威) VULNERABILITY(脆弱性)CONSEQENCE(影響) = リスク

サイバー脆弱性の評価 実機への影響はどうか 故障はどのように流れたか?

これらの内容の検証にシミュレーションが使われます

参照:Introduction to NISTIR 7628 Guidelines for Smart Grid Cyber Security

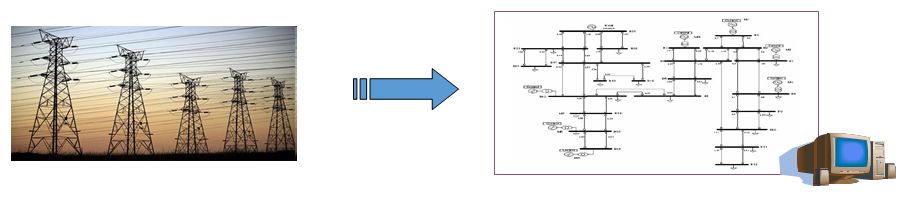

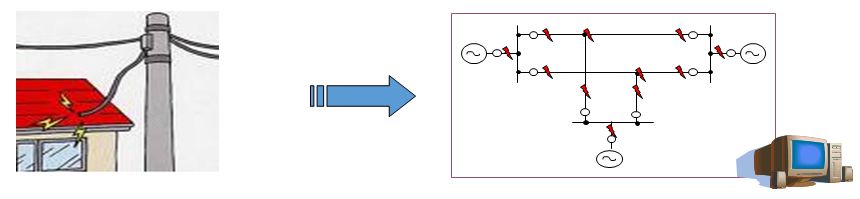

シミュレーションは

・実験の為に実際の送電・配電網を作ることは不可能です

・実際の電力網を用いて、様々な場所での事故を模擬することは出来ます

・実機を壊してしまうような実験が出来ます。

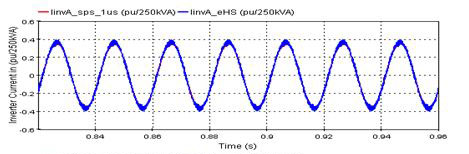

必要なレスポンスタイム1

レスポンスは4msと言うことは 4msの中でデータ他を取り込み 処理をして 次の指示を送り出すことが必要です。

必要なレスポンスタイム2

継電器保護の為には4msecのレスポンスが必要

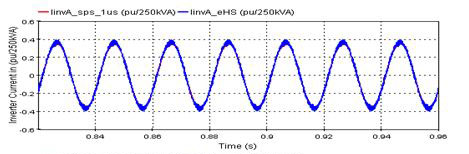

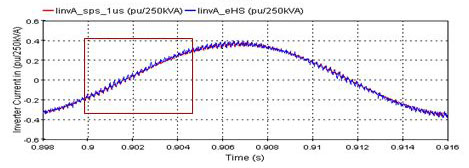

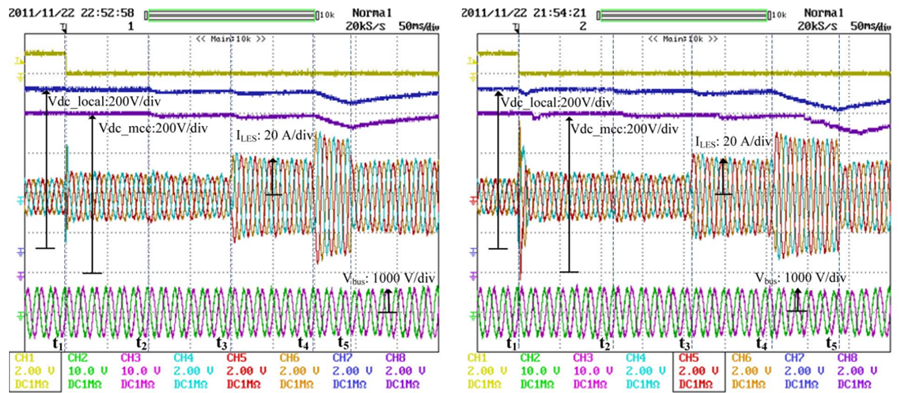

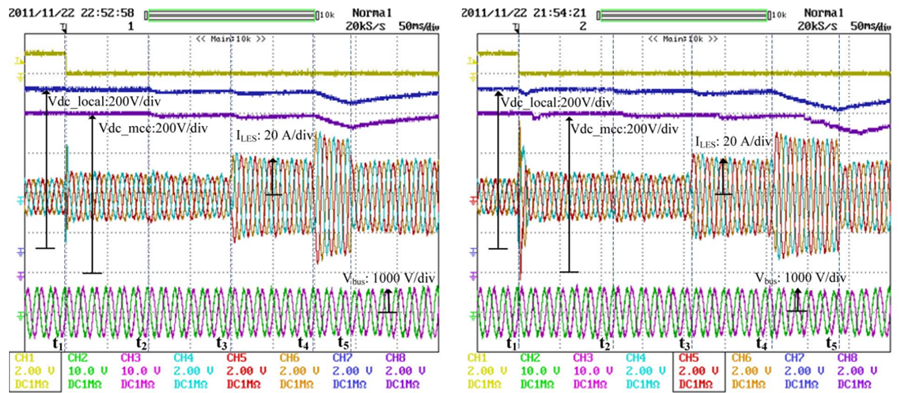

定常状態での電流波形

インバータのキャリア周波数は5KHz PWM信号はモデルから生成。

コントローラは系統とは別のCPUに置かれ、 DCバスは700Vに固定。

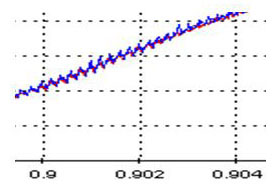

波形を拡大すると8msの間に40波(4msecで約20波)が観測される。

この場合ひとつの山は0.2msで、周波数5kHzの波となり、インバータのキャリア周波数と一致する。インバータの動作を正確に反映していることが確認される。

200μsecのピークをきちんと再現する為には少なくとも数十ポイントのサンプリングが必要

通常キャリア周波数は20KHz程度が使われる。

その場合ピーク位置は50μsecとなり、その場合

サンプリングは1μ以下が要求され モデルの

演算周期は数百nsecが必要となる。

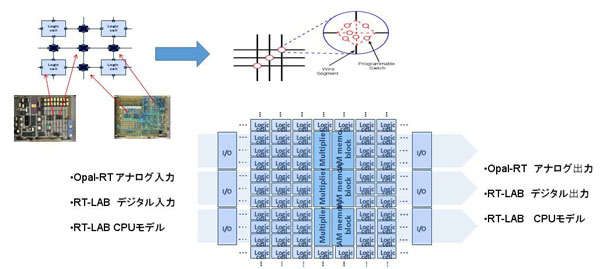

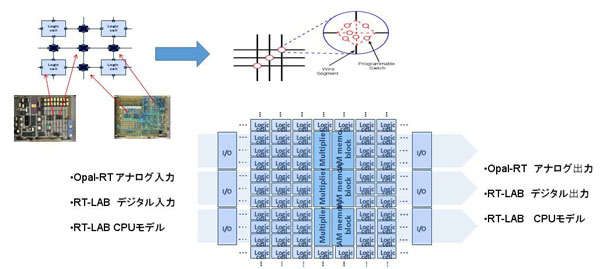

FPGAシミュレーション FPGA

継電器の特性(特に IGBTの挙動など)を正確にシミュレーションする為には 高速に演算スピードが必要

系統故障について 4msecでの反応を担保する為には 高速のシミュレーションシステムが必要

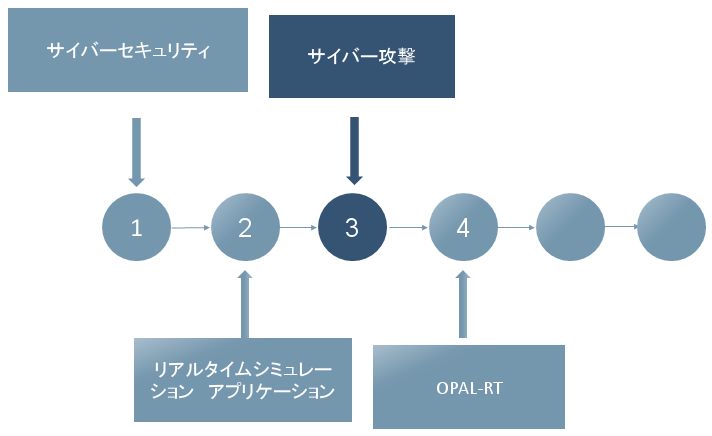

リアルタイムシミュレーション

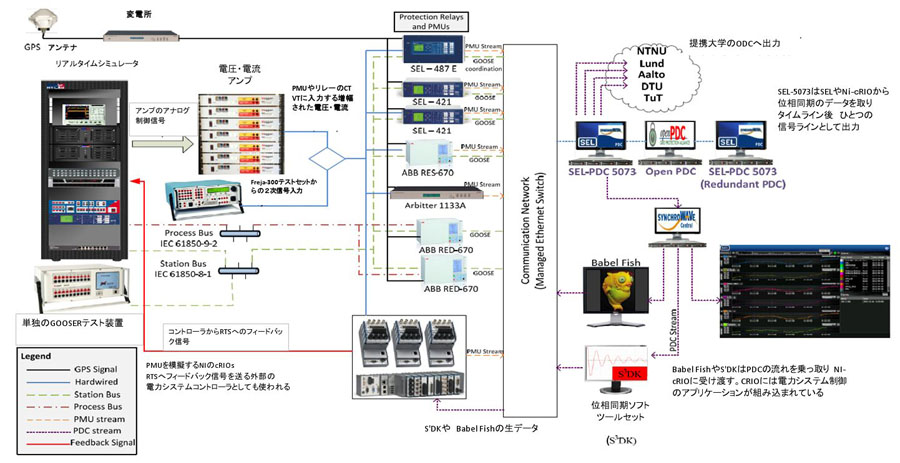

- 電力システムやパワーシステムを実際に稼動している環境でテストすることが可能です。

- サイバー攻撃に対して 特にそのダメージをリアルタイムで再現できるメリットがあります。

- 通信を含むIT技術等との関連をコンピュータ技術で明確にすることが可能です。

- ネットワークを通したサイバー攻撃をモデル上で再現できます。

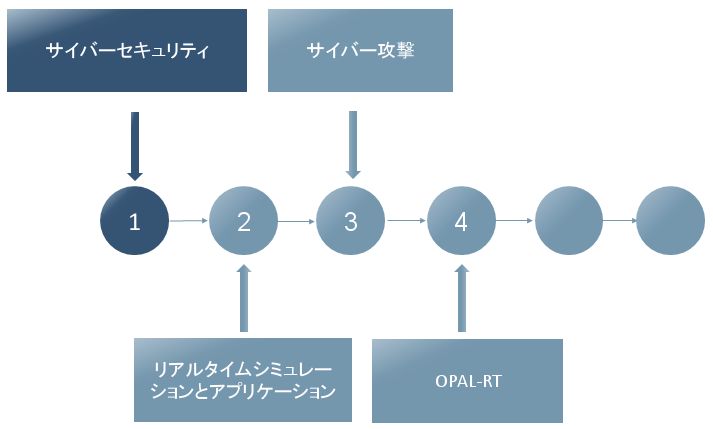

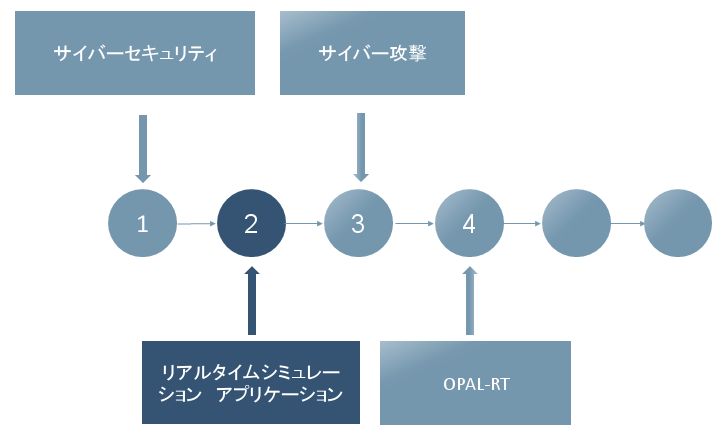

サイバーセキュリティ技術のリアルタイム評価

- 侵入テスト、サイバークリティカル資産と脆弱性の検証を含むリスク評価調査が可能です。

- 研究開発 設計 テスト

- 状況認識 異常検出 サイバー攻撃緩和システム

- ネットワーク/通信 システム

- 制御 モニタシステム( . SCADA, DMS, EMS, WAMPAC)

- 同期システム

- 状態推定プログラム

- 以下のスマートグリッドガイドラインに沿った 標準規格や

サイバーセキュリティに準拠

- e.g. NERC CIP, NIST SGIP-CSWG, IEEE C37.118

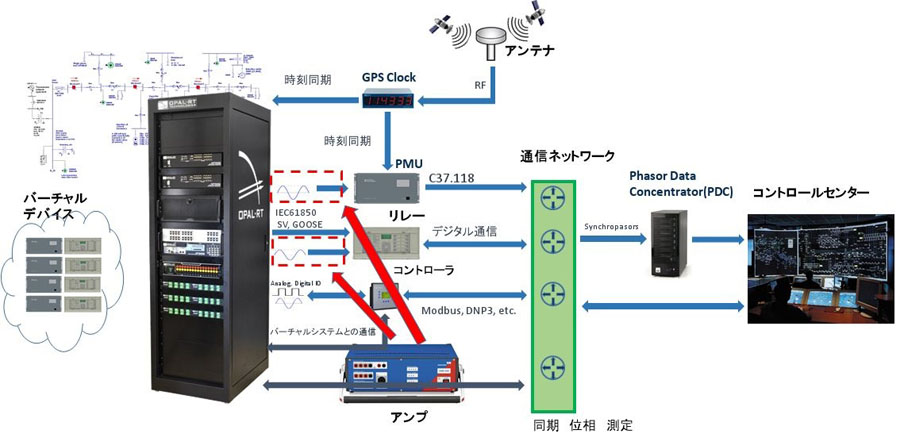

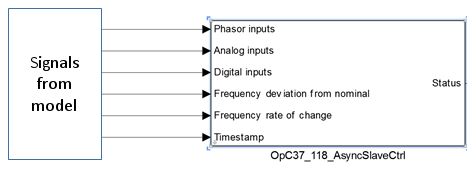

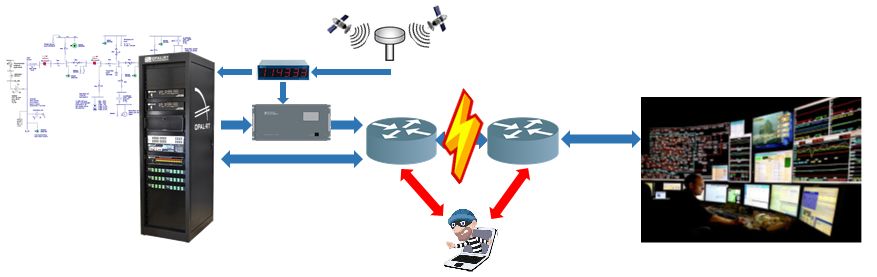

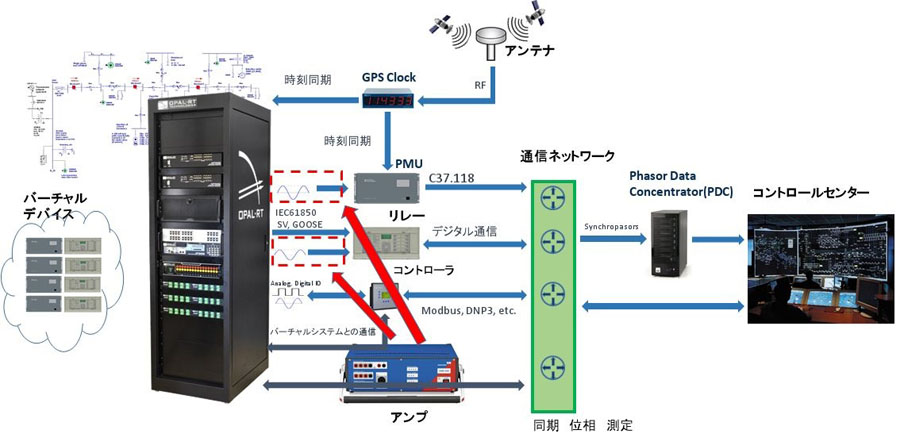

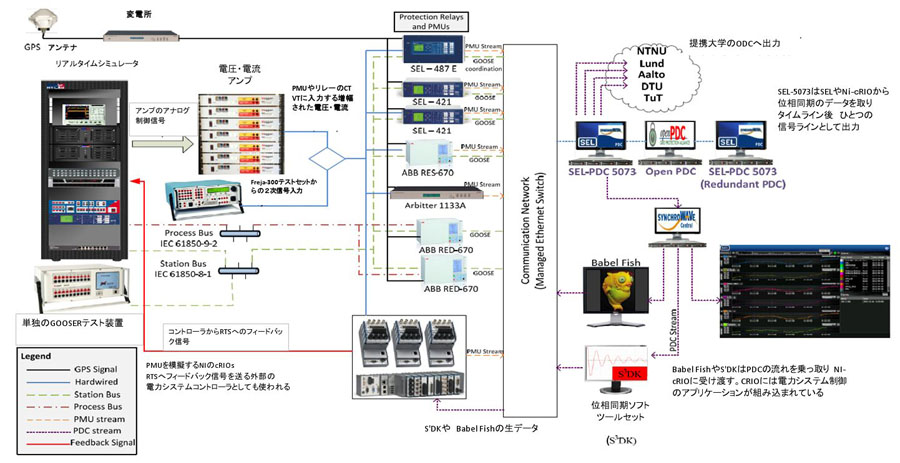

典型的なリアルタイムシステム

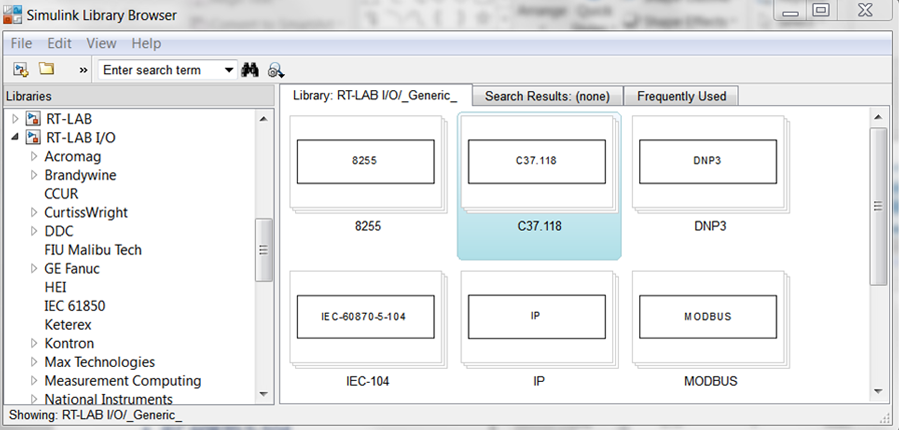

通信プロトコル

- スマートグリッドアプリで重要な通信規格

- IEC61850-8-1 GOOSE

- IEC61850-9-2 Sampled Values

- C37.118

- MODBUS

- DNP3

- IRIG-B and 1 PPS Sync

- IEC 60870-5-104

- OPC UA Server

- TCP/IP

- UDP

- RS-232, RS-422, RS-485

- IEEE 1588

- モデル内で攻撃や故障をエミュレーション可能

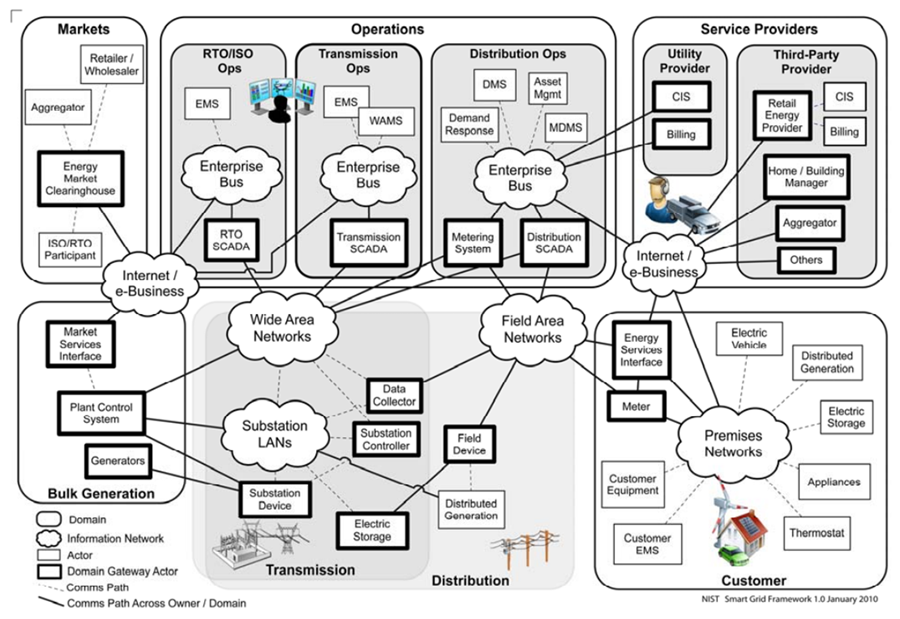

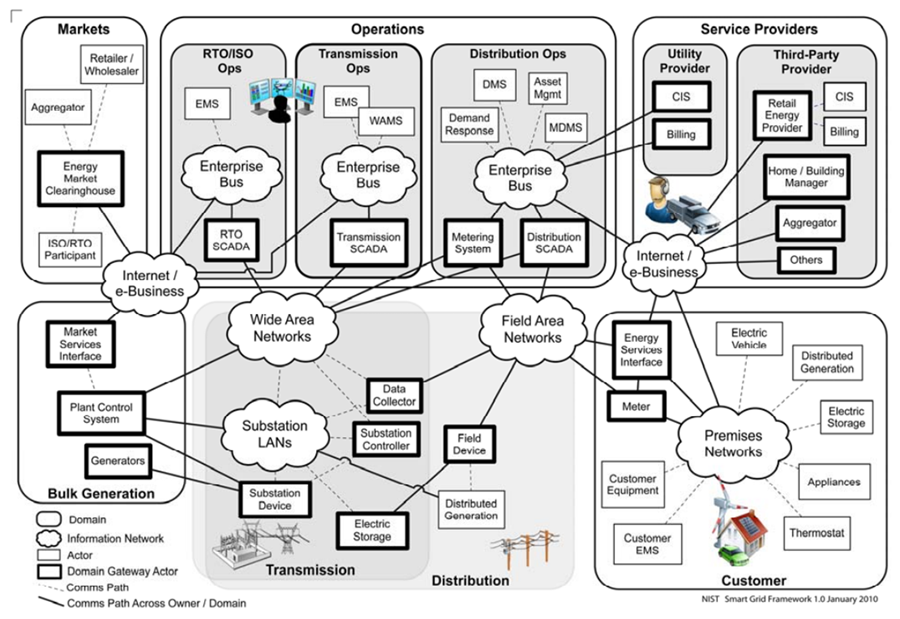

ネットワークシミュレーション

Source: NISTIR 1100

新しい企画( NISTIR 7628)では通信は電力網の限界成分(重要な部分)になってきています。

・サイバーセキュリティ

・パフォーマンス: 遅れ バンド幅 スピード

・コスト

ネットワークシミュレータがリアルタイム連成シミュレーションとして電力通信システムに使われます・

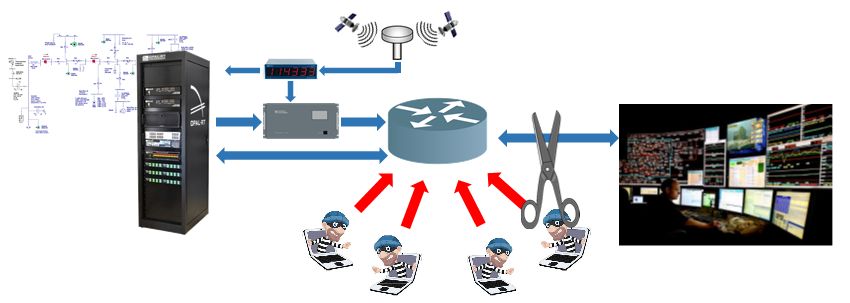

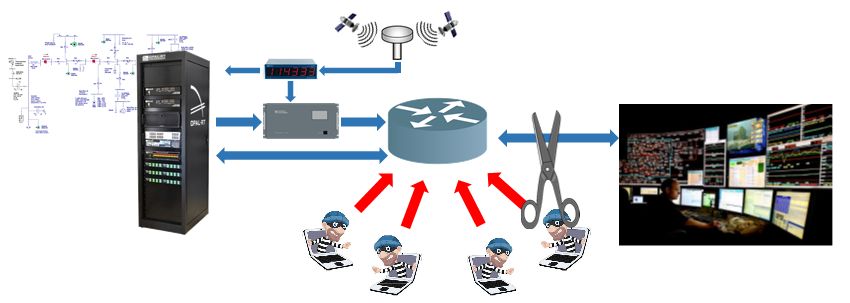

サイバー攻撃: DoS

Dos( Denial-of-Service)攻撃:

大量のデータや不正なデータを送りつけてシステムを正常に稼働できない状態に追い込む手法です。

・IEC61850 Goose ではステータスNoによる影響を受けやすいことが指摘されています。

さらに通信インフラへの物理攻撃も指摘されます。

・Cutting wires 線の切断

・Wireless jamming電波妨害

Reference: Skopik F., Smith P.: Smart Grid Security - Innovative Solutions for a Modernized Grid, Elsevier Science Publishing, 2015, ISBN: 978-0-12-802122-4.

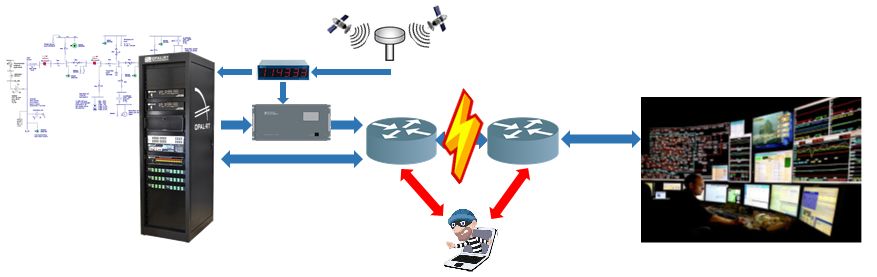

サイバー攻撃: Man-in-the-Middle

・中間者攻撃Man-in-the-middle (MitM):

通信者同士の間に第三者が(相手を装って)勝手に割り込むタイプの攻撃です。

・パケットへの割り込みや なりすまし (IEC61850 Goose, DNP3, MODBUS)

・パケット 抑制

・記録されたパケットの 書き換え

Reference: Skopik F., Smith P.: Smart Grid Security - Innovative Solutions for a Modernized Grid, Elsevier Science Publishing, 2015, ISBN: 978-0-12-802122-4.

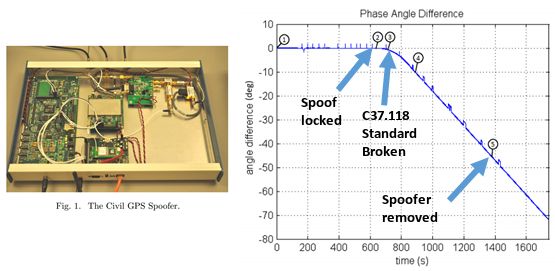

サイバー攻撃: GNSS Spoofing/Meaconing

GNSS なりすまし:

遅延攻撃 はPMUや同期化システムの乗っ取りであり 時刻同期に大きく依存します。

60Hzのネットワークで、IEEE C37.118-2014 規格では26.53 μs のタイミングエラーとなっている。

D. P. Shepard, T. E. Humphreys, and A. A. Fansler, “Evaluation of the vulnerability of phasor measurement units to GPS spoofing attacks,” International Journal of Critical Infrastructure Protection, vol. 5, no. 34, pp. 146-153, 2012.

Source: Evaluation of the Vulnerability of Phasor Measurement Units to GPS Spoofing Attacks

Almas, M.S.; Baudette, M.; Vanfretti, L; Lovlund, S; “Synchrophasor network, laboratory and software applications developed in the STRONg2rid project,” 2014 PES General Meeting & Conference & Exposition, Wahsinton, USA, 27-31 July 2014

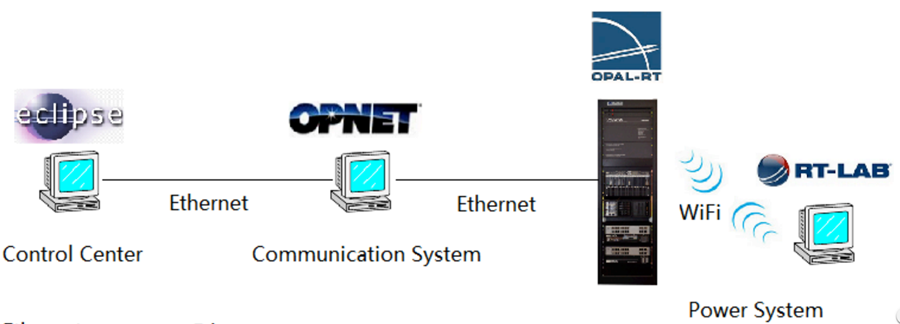

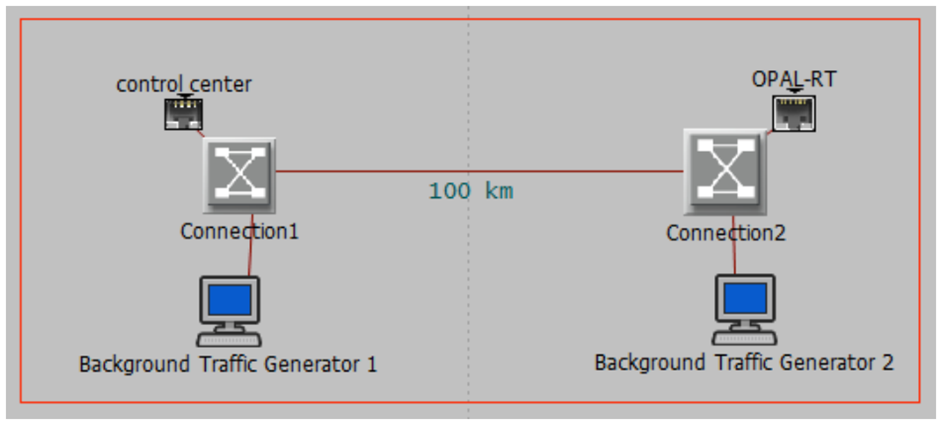

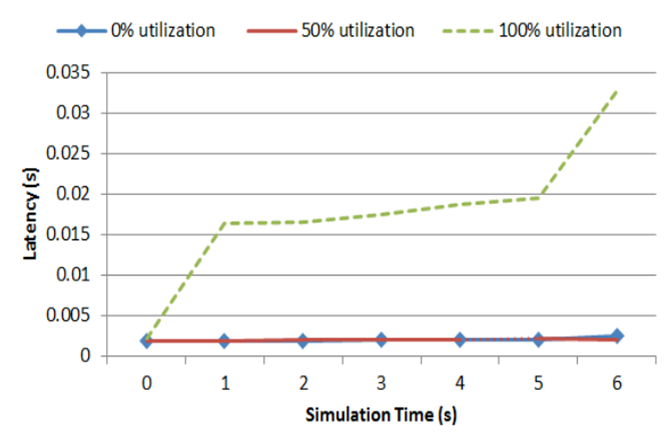

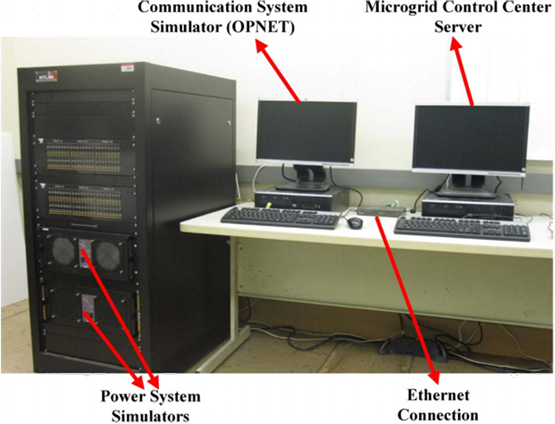

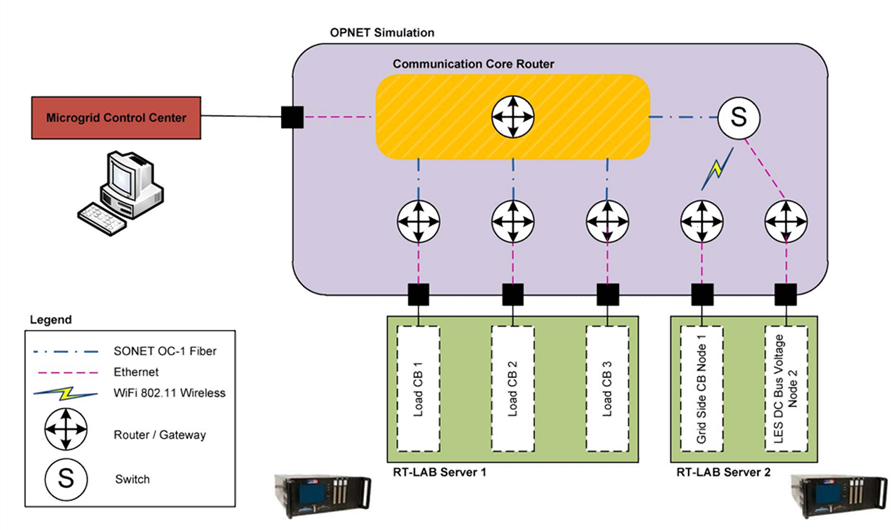

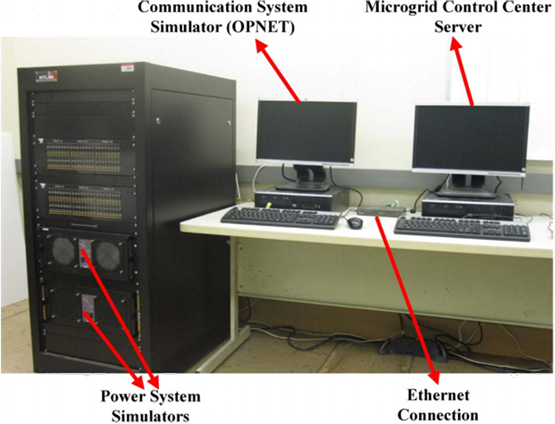

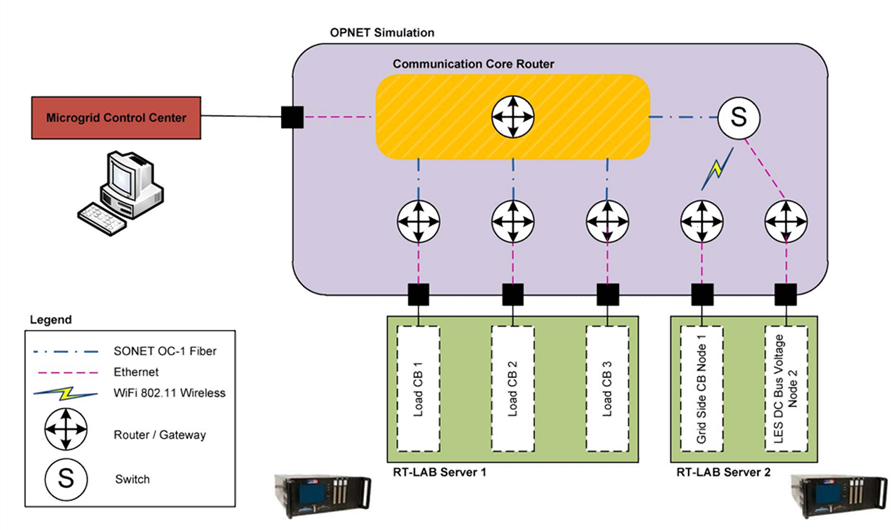

・スマートグリッド通信システムのパフォーマンステスト

・OPNET(MITで考案された通信プロトコル)が使われています。

D. Bian, M. Kuzlu, M. Pipattanasomporn, S. Rahman, Y. Wu, Real-time co-simulation platform using OPAL-RT and OPNET for analyzing smart grid Performance, Power & Energy Society General Meeting, 2015 IEEE, 1-5

・マイクログリッドの電力と通信システムの連携シミュレーションです。

・結果は、通信がシステムのダイナミックスに大きな影響を与えることを示しています

F. Guo, L. Herrara, R. Murawski, E. Inoa, C. Wang, P. Beauchamp, E. Ekici, J. Wang. Comprehensive Real-Time Simulation of the Smart Grid, IEEE Transactions on Industry Applicatio, Vol. 49, No. 2, 2013

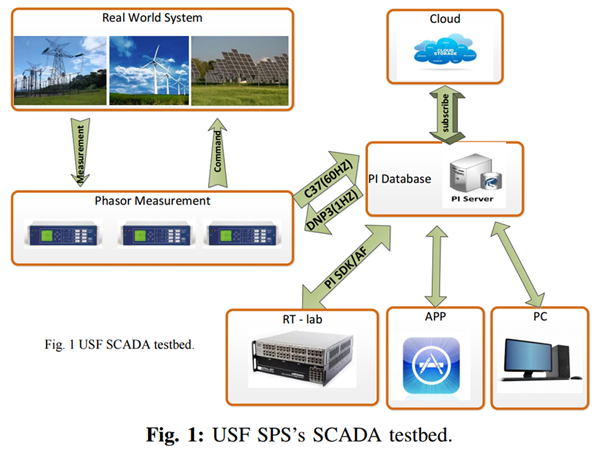

Smart Grid Power Systems Lab [Simscape Electrical™(旧SimPowerSystems™)]は電力網やSCADAのPMUのモデルにOPAL-RTを使用しています。

・サイバーセキュリティ

・通信

・電力網可視化

・電力システム制御と最適化

H.G. Aghamolki, Z. Miao, L. Fan. A Hardware-in-the-Loop SCADA Testbed, North American Power Symposium (NAPS), 2015

お問い合わせ先

株式会社 NEAT

株式会社 NEAT

愛知県名古屋市千種区池下1-11-21

TEL:052-764-3311 FAX:052-764-3632

Opal-RT Technologies,Inc.

Opal-RT Technologies,Inc.

1751 Richardson, Suite 1060 Montreal, Quebec, Canada, H3K 1G6

TEL:+1-514-935-2323 FAX:+1-514-935-4994

* 記載の会社名および製品名は、各社の登録商標および商標です。